Acelera tus flujos de seguridad ofensiva de semanas a horas

Los agentes de IA de Strike son potentes y precisos, ejecutando pruebas a la máxima velocidad. Los modelos se entrenan con datos reales de ejercicios de hacking ético acumulados durante años, lo que permite comprender flujos de negocio específicos y vectores de ataque.

De la detección a la explotación: conoce cómo funciona nuestro testing liderado por IA

Asegura tu sistema a la velocidad de despliegue

simulación de ataque continua real

Inicia tu simulación de ataque en segundos y obtén resultados en horas. Haz de la seguridad ofensiva parte de tu ciclo de despliegue.

Listo para el negocio

La simulación de ataque liderada por IA está entrenada para detectar vulnerabilidades de lógica de negocio porque comprende los principales sectores industriales.

Retesting específico

Valida si una vulnerabilidad aún existe, una por una, tantas veces como sea necesario.

Máximo control

Ajusta las variables que determinan cómo opera tu pentest: Intensidad, Flexibilidad, Agresividad y Creatividad.

Abierto por diseño

Podrás ver a los agentes autónomos en acción para entender cómo se están realizando tus pruebas.

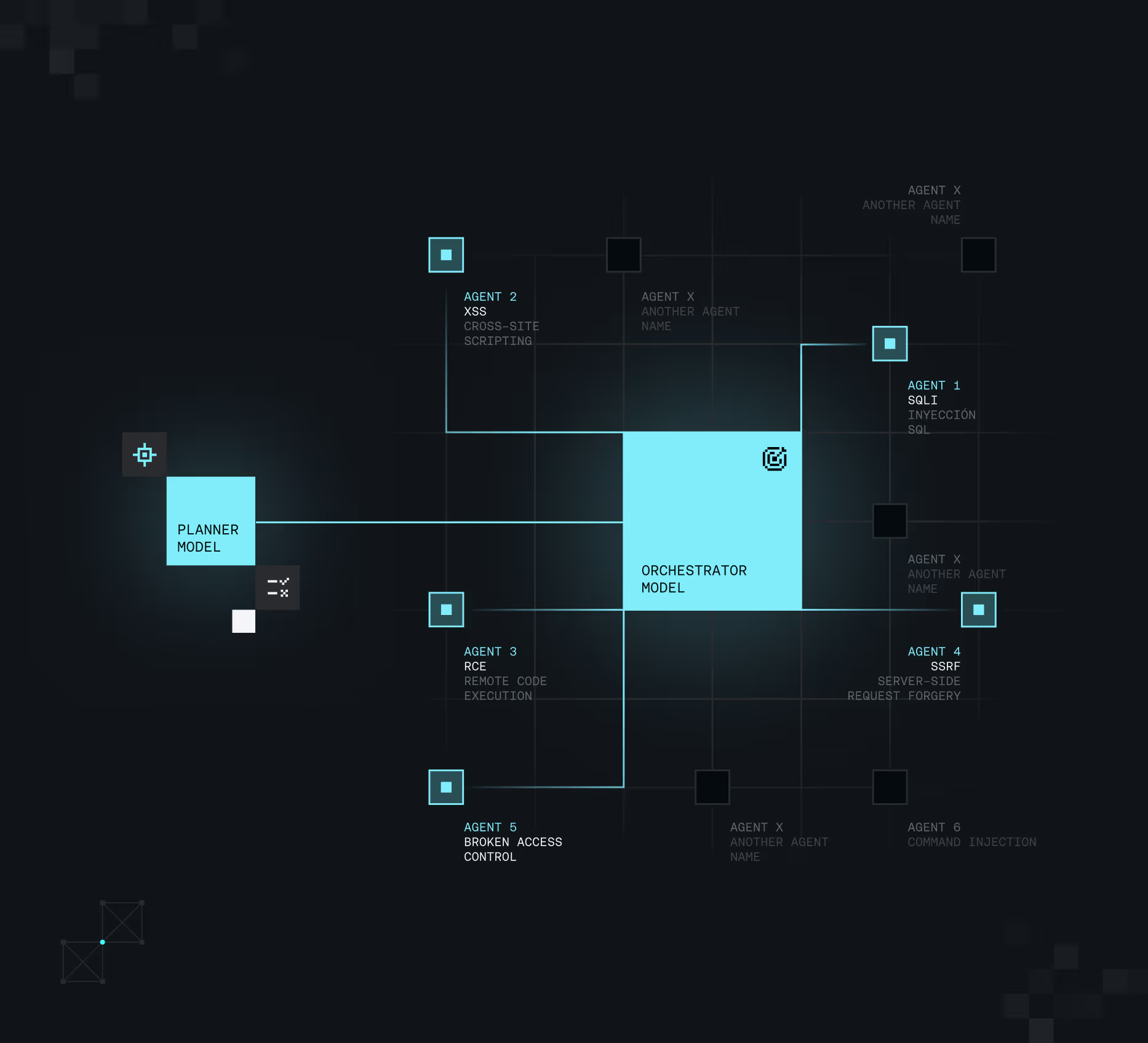

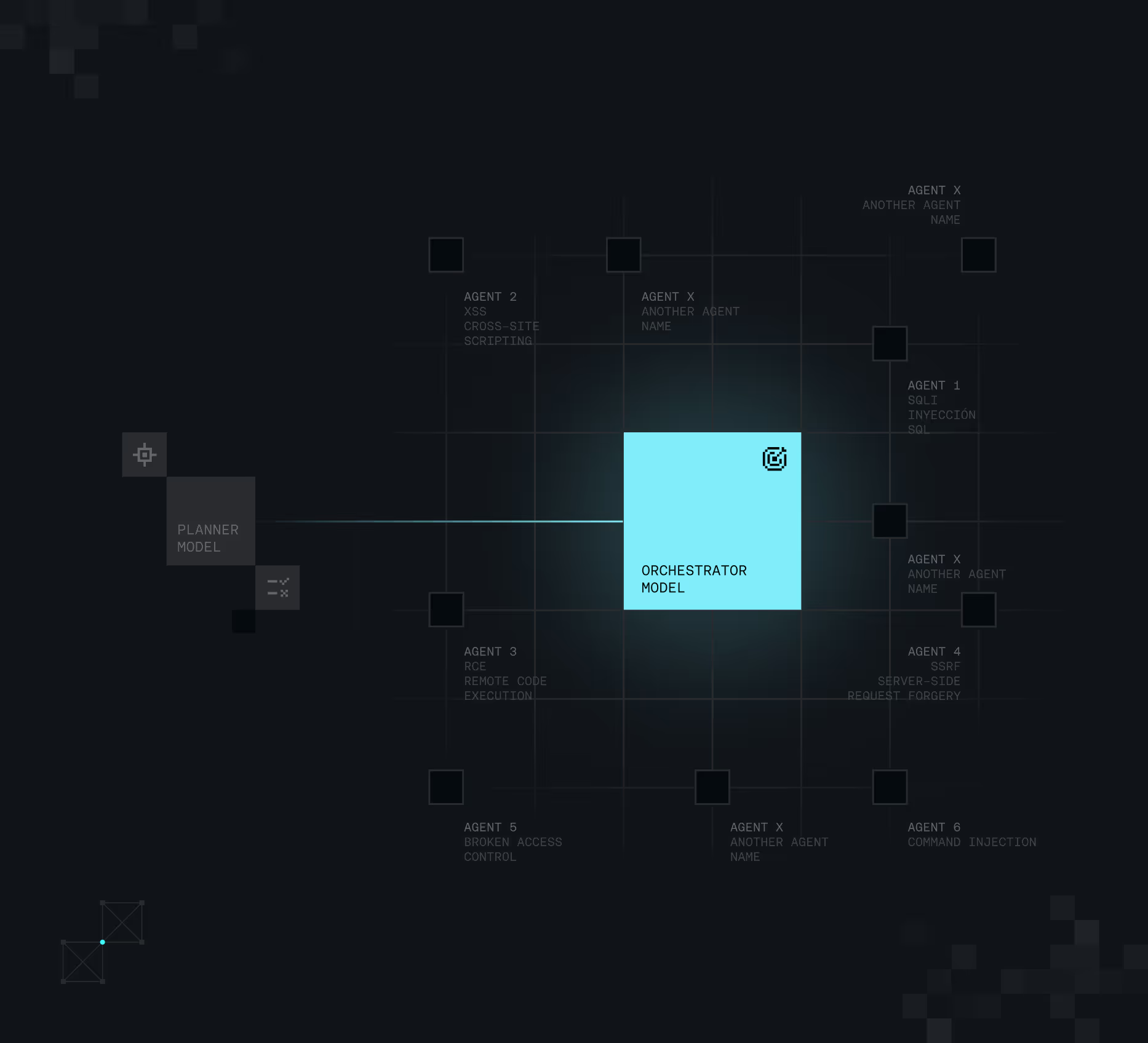

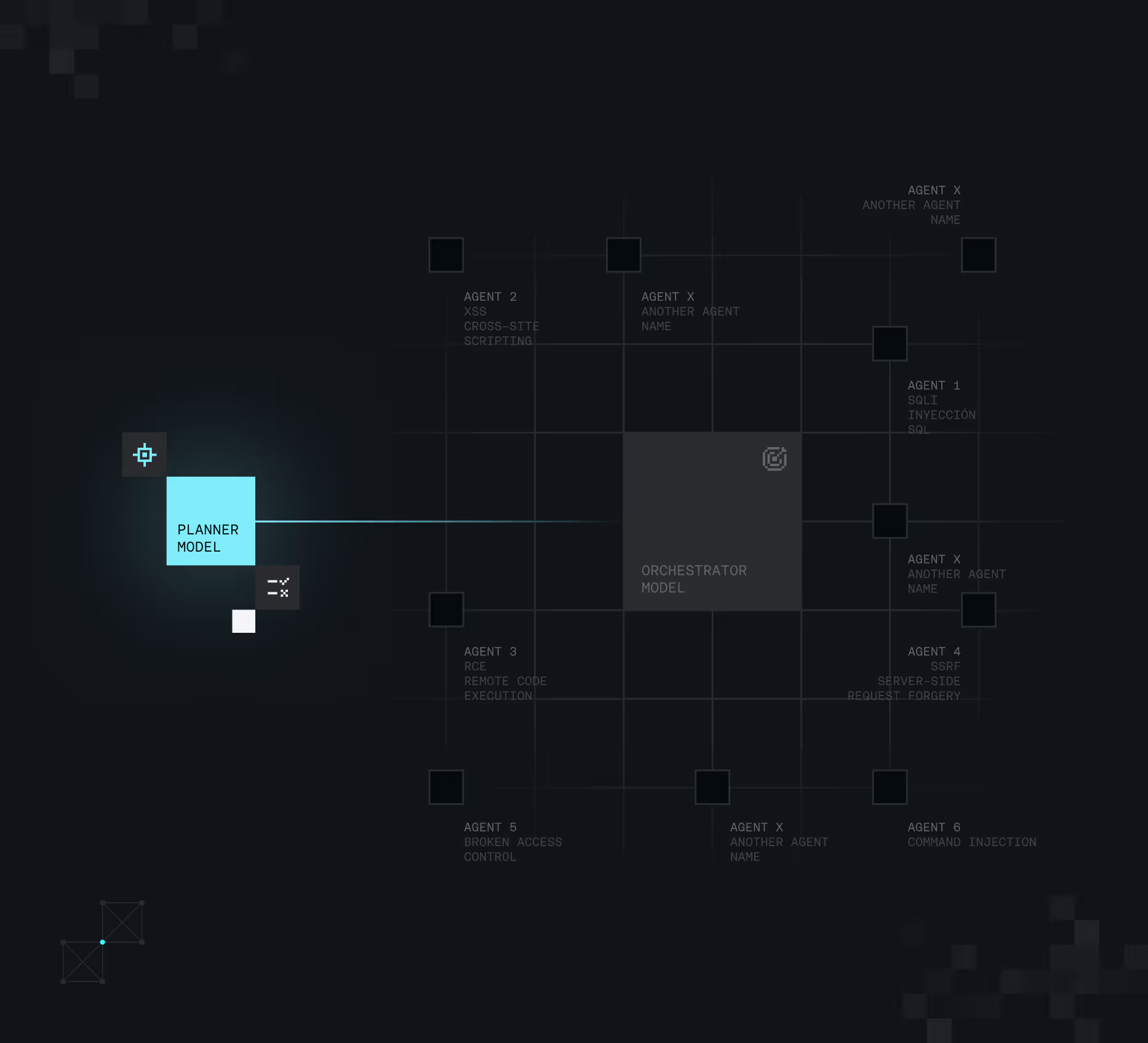

La arquitectura que dirige el espectáculo

Una mirada abierta a cómo funcionan nuestros modelos para obtener los mejores resultados. La arquitectura de IA de Strike consta de tres pilares principales:

El planificador

El planificador detecta y monitorea cualquier superficie para determinar la estrategia de prueba más razonable, incluidos los vectores de ataque de lógica empresarial.

El orquestador

Con ese plan en marcha, el modelo de orquestador guía la ejecución de los agentes autónomos.

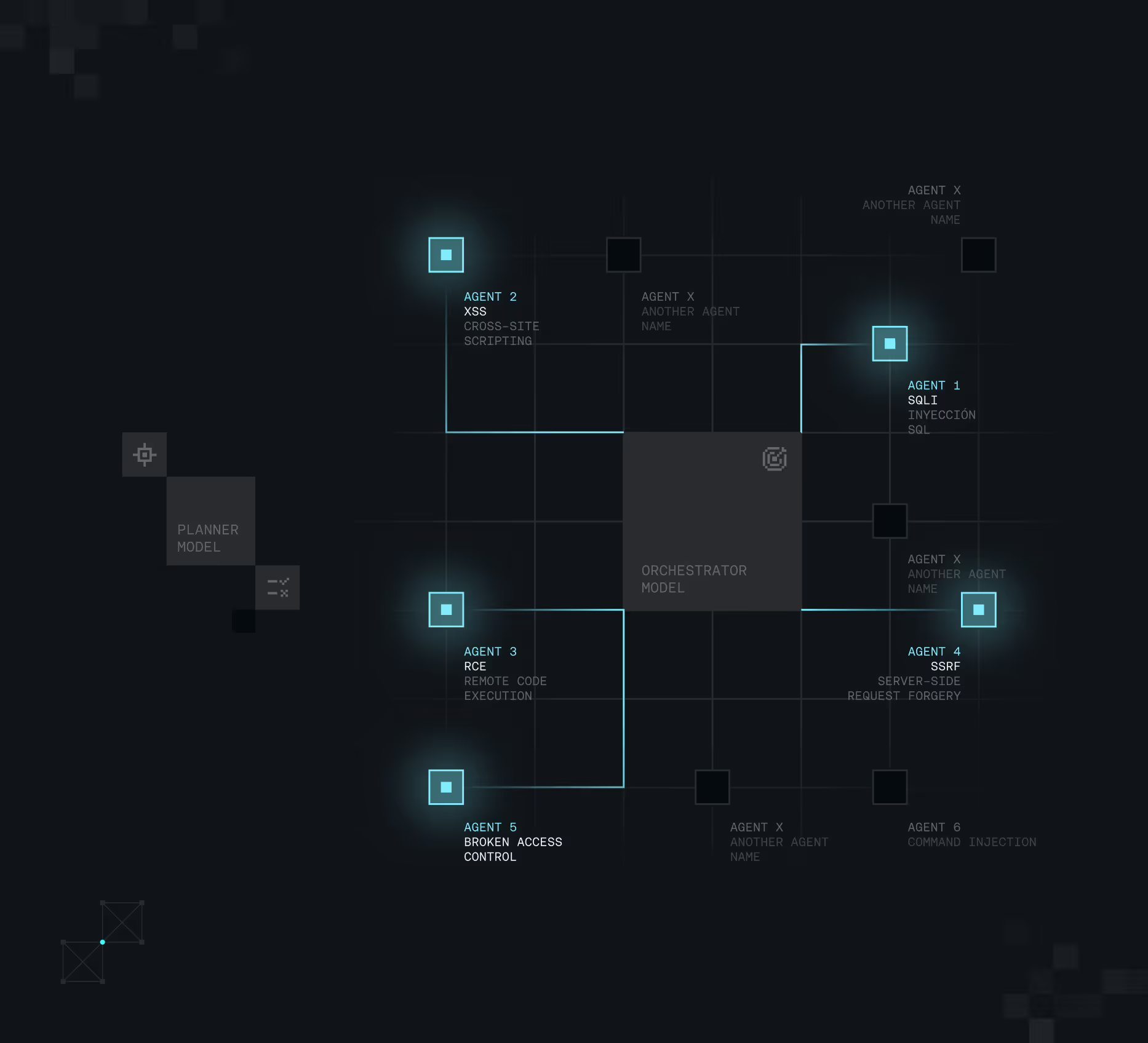

Los agentes autónomos

Cada agente busca un tipo específico de vulnerabilidad, que es la clave para tener la arquitectura más escalable.

Conoce a los agentes y cómo operan

La simulación de ataque es ejecutada por agentes autónomos, cada uno especializado en detectar un tipo específico de vulnerabilidad.

Reflected XSS

El agente identifica fallas de cross-site scripting reflejado que permiten a los atacantes inyectar scripts maliciosos mediante URLs o parámetros visibles en el navegador.

SLQ Injection Error based

Detecta vulnerabilidades de inyección SQL que exponen errores de base de datos, permitiendo a los atacantes obtener información sensible a través de consultas manipuladas.

Stored XSS

Encuentra vulnerabilidades de cross-site scripting persistente, donde los scripts maliciosos se almacenan en la aplicación y se ejecutan cada vez que se carga la página afectada.

SQL Injection Union-based

Busca vulnerabilidades de inyección SQL que utilizan el operador UNION para extraer datos adicionales de diferentes tablas de la base de datos.

DOM-based XSS

Identifica vulnerabilidades de inyección del lado del cliente que ocurren dentro del entorno DOM del navegador, a menudo eludiendo la validación tradicional de entradas.

IDOR (Insecure Direct Object Reference)

Detecta fallas de autorización que permiten a los atacantes acceder o modificar objetos (como datos de usuarios o archivos) sin el permiso adecuado.

Authentication bypass XSS

Encuentra debilidades en los flujos de autenticación que permiten a los atacantes obtener acceso no autorizado a sistemas o cuentas.

Experiencia humana.

Poder de la IA.

Seguridad superior.

Ya sea que esté escalando rápidamente, cerrando acuerdos empresariales o simplemente esté cansado de recibir informes ruidosos, lo ayudaremos a crear una solución de seguridad que se mueva más rápido que sus amenazas.