Acelere seus fluxos de segurança ofensiva de semanas para horas

Os agentes de IA da Strike são poderosos e precisos, executando testes na velocidade máxima. Os modelos são treinados com dados reais de exercícios de hacking ético acumulados ao longo dos anos, permitindo compreender fluxos de negócio específicos e vetores de ataque.

Da detecção à exploração: entenda como funciona nosso pentest liderado por IA

Proteja seu sistema na velocidade da implantação.

Pentest contínuo real

Inicie seu pentest em segundos e obtenha resultados em horas. Faça da segurança ofensiva parte do seu ciclo de implantação.

Pronto para o negócio

O pentest liderado por IA é treinado para identificar vulnerabilidades de lógica de negócio porque entende os principais setores industriais.

Retestes específicos

Valide se uma vulnerabilidade ainda existe, uma a uma, quantas vezes for necessário.

Controle máximo

Ajuste as variáveis que determinam como seu pentest opera: Intensidade, Flexibilidade, Agressividade e Criatividade.

Transparência por design

Você poderá ver os agentes autônomos em ação para entender exatamente como suas provas de segurança estão sendo realizadas.

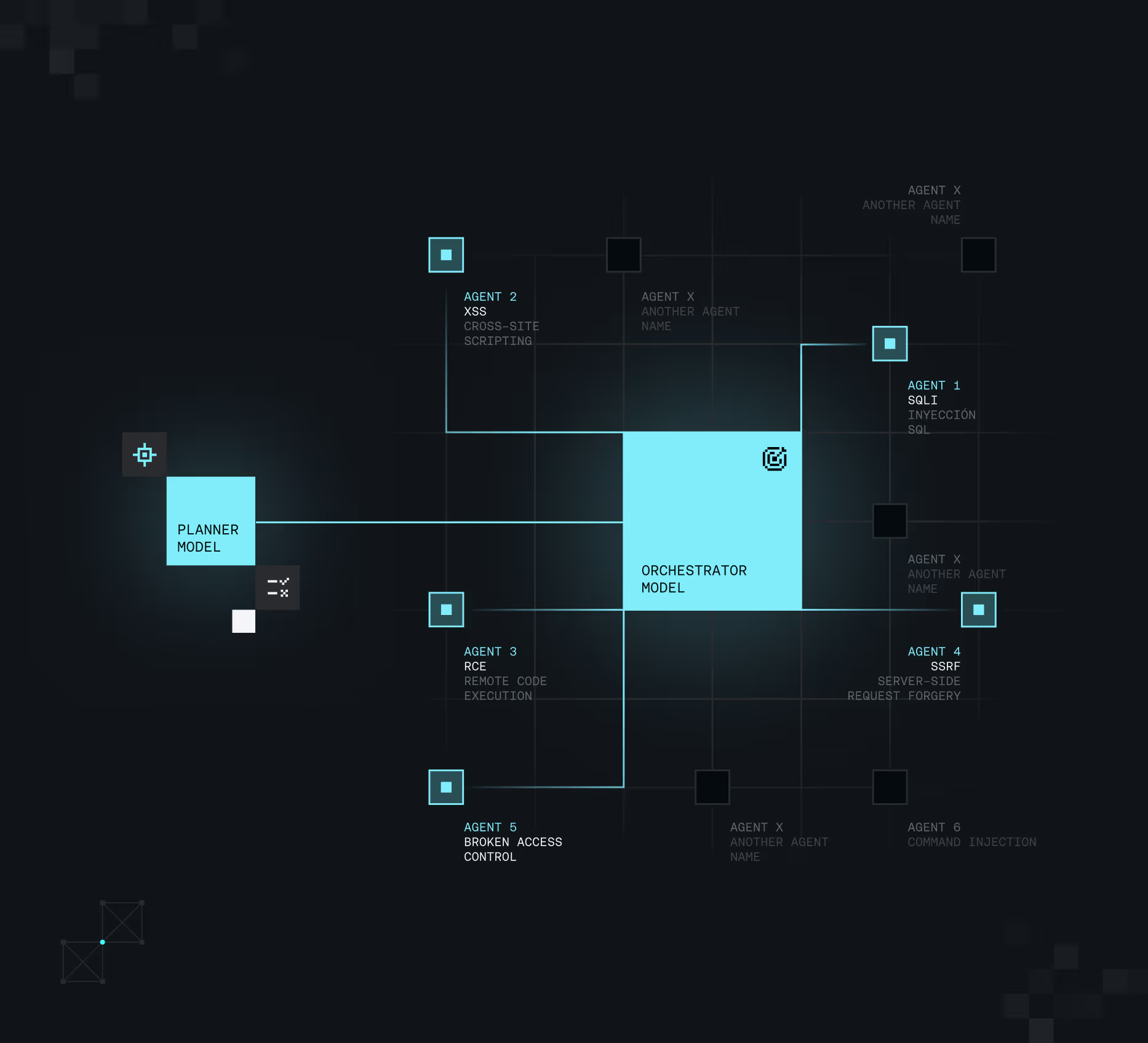

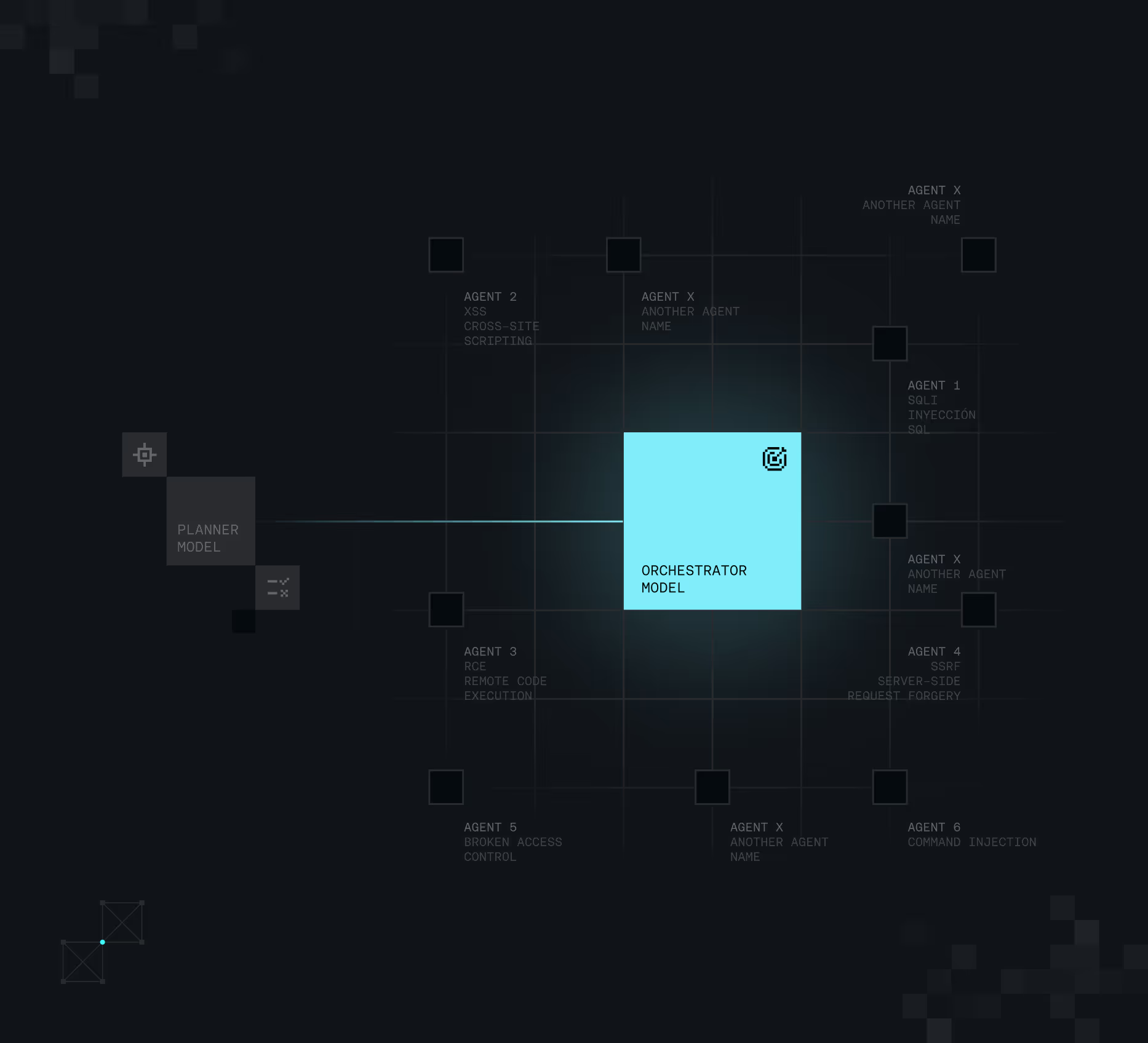

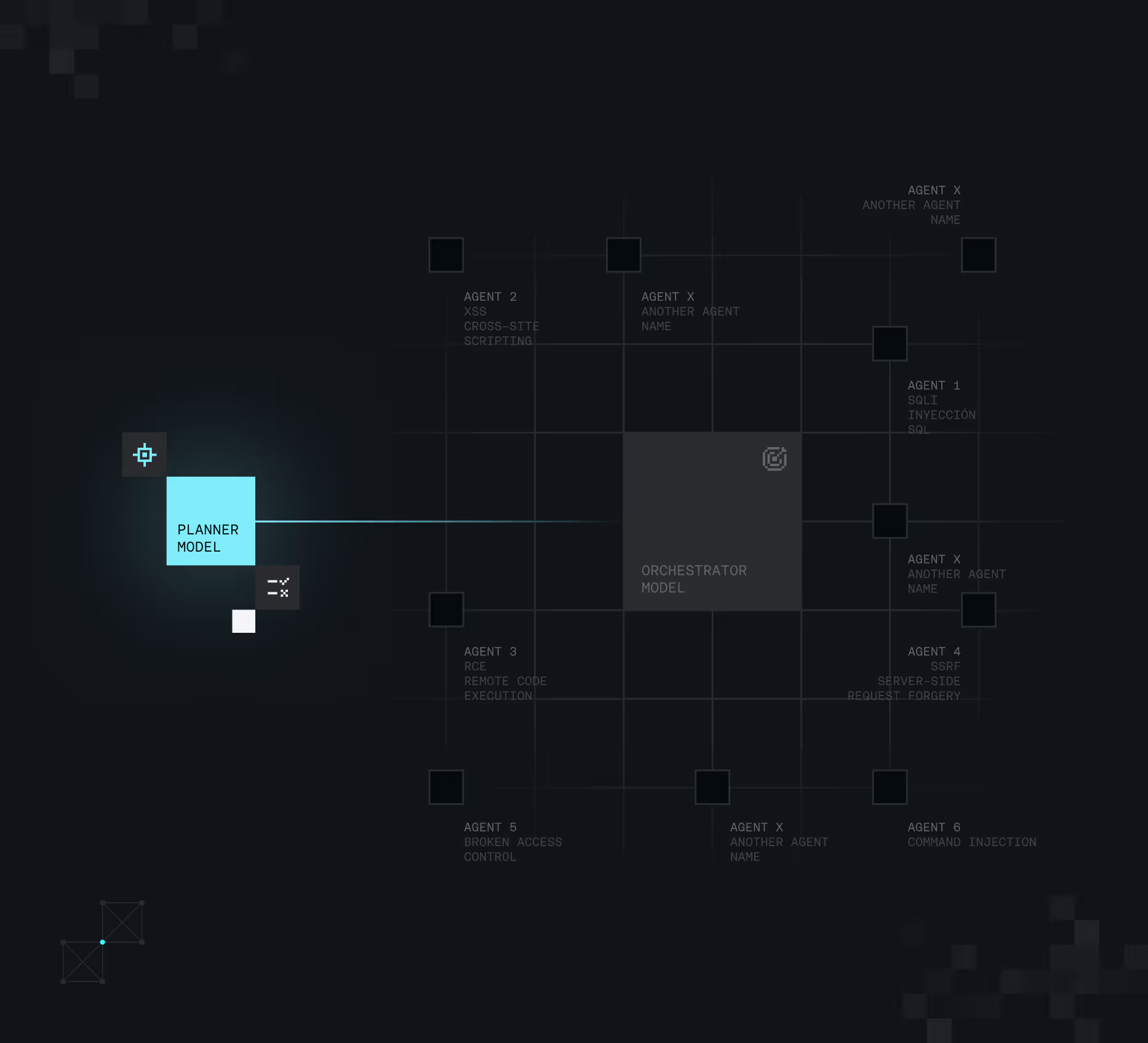

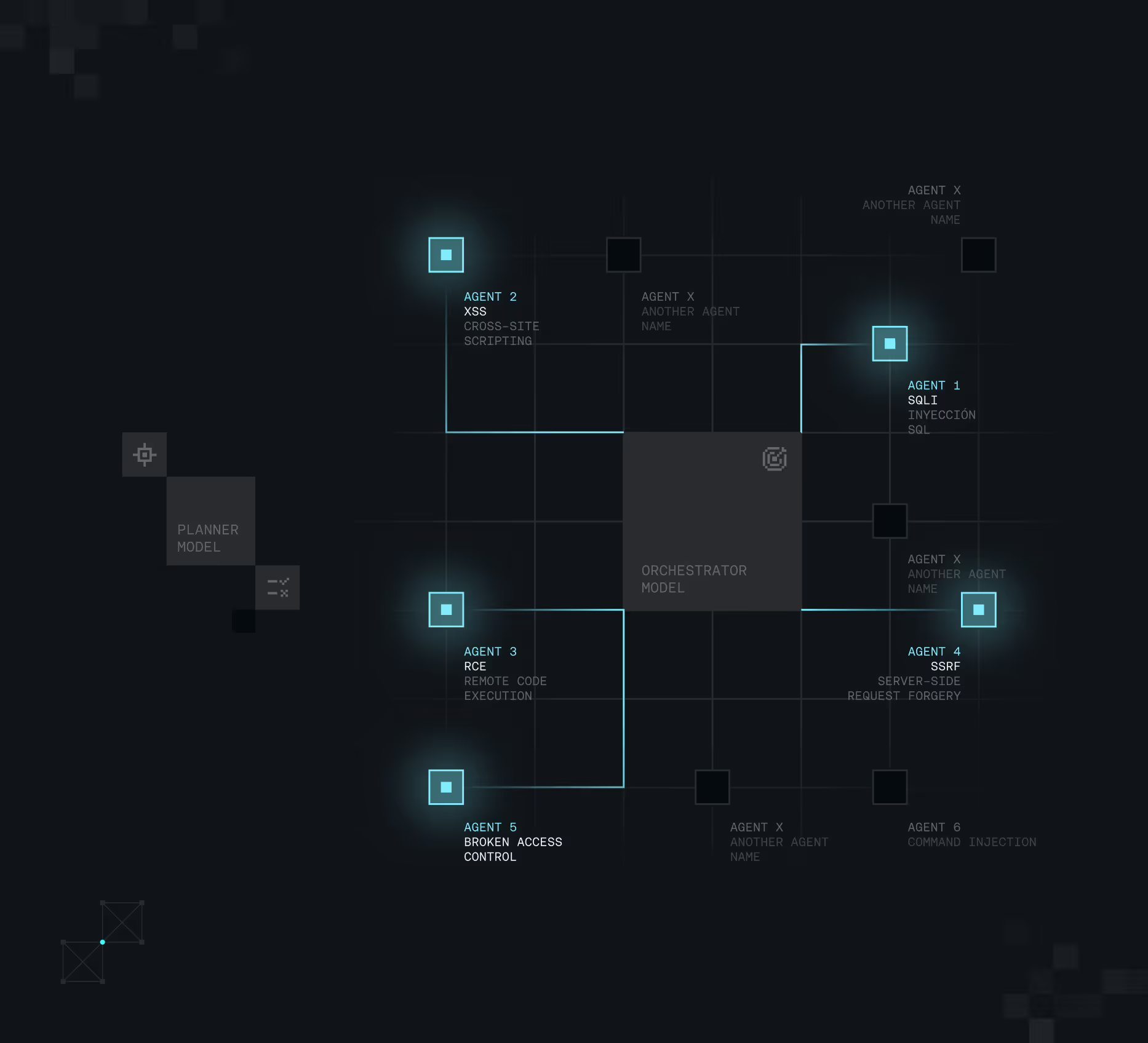

A arquitetura que torna tudo possível

Uma visão transparente de como nossos modelos operam para alcançar os melhores resultados.

The Planner

O Planejador detecta e monitora a superfície de ataque para definir a estratégia de testes mais adequada, incluindo vetores de ataque relacionados à lógica de negócio.

The Orchestrator

Com o plano definido, o Orquestrador coordena a execução dos Agentes Autônomos.

The Autonomous Agents

Cada agente busca um tipo específico de vulnerabilidade, o que é essencial para alcançar uma arquitetura altamente escalável.

Conheça os agentes e como eles operam

Os pentests são executados por agentes autônomos, cada um especializado em detectar um tipo específico de vulnerabilidade.

Reflected XSS

O agente identifica falhas de cross-site scripting refletido que permitem que invasores injetem scripts maliciosos por meio de URLs ou parâmetros visíveis no navegador

SQL Injection – Error-Based

Detecta vulnerabilidades de injeção SQL que expõem erros do banco de dados, permitindo que invasores obtenham informações sensíveis por meio de consultas manipuladas.

Stored XSS

Encontra vulnerabilidades de cross-site scripting persistente, onde scripts maliciosos são armazenados na aplicação e executados sempre que a página afetada é carregada.

SQL Injection – Union-Based

Busca falhas de injeção SQL que utilizam o operador UNION para extrair dados adicionais de diferentes tabelas do banco de dados.

DOM-based XSS

Identifica vulnerabilidades de injeção no lado do cliente que ocorrem dentro do ambiente DOM do navegador, muitas vezes burlando a validação tradicional de entrada.

IDOR

Detecta falhas de autorização que permitem que invasores acessem ou modifiquem objetos (como dados de usuários ou arquivos) sem a devida permissão.

Authentication bypass XSS

Encontra fraquezas nos fluxos de autenticação que permitem que invasores obtenham acesso não autorizado a sistemas ou contas.

Experiência humana. Poder da IA. Segurança superior.

Quer você esteja crescendo rapidamente, fechando contratos corporativos ou apenas cansado de relatórios barulhentos, ajudaremos você a construir uma pilha de segurança que se mova mais rápido do que suas ameaças.