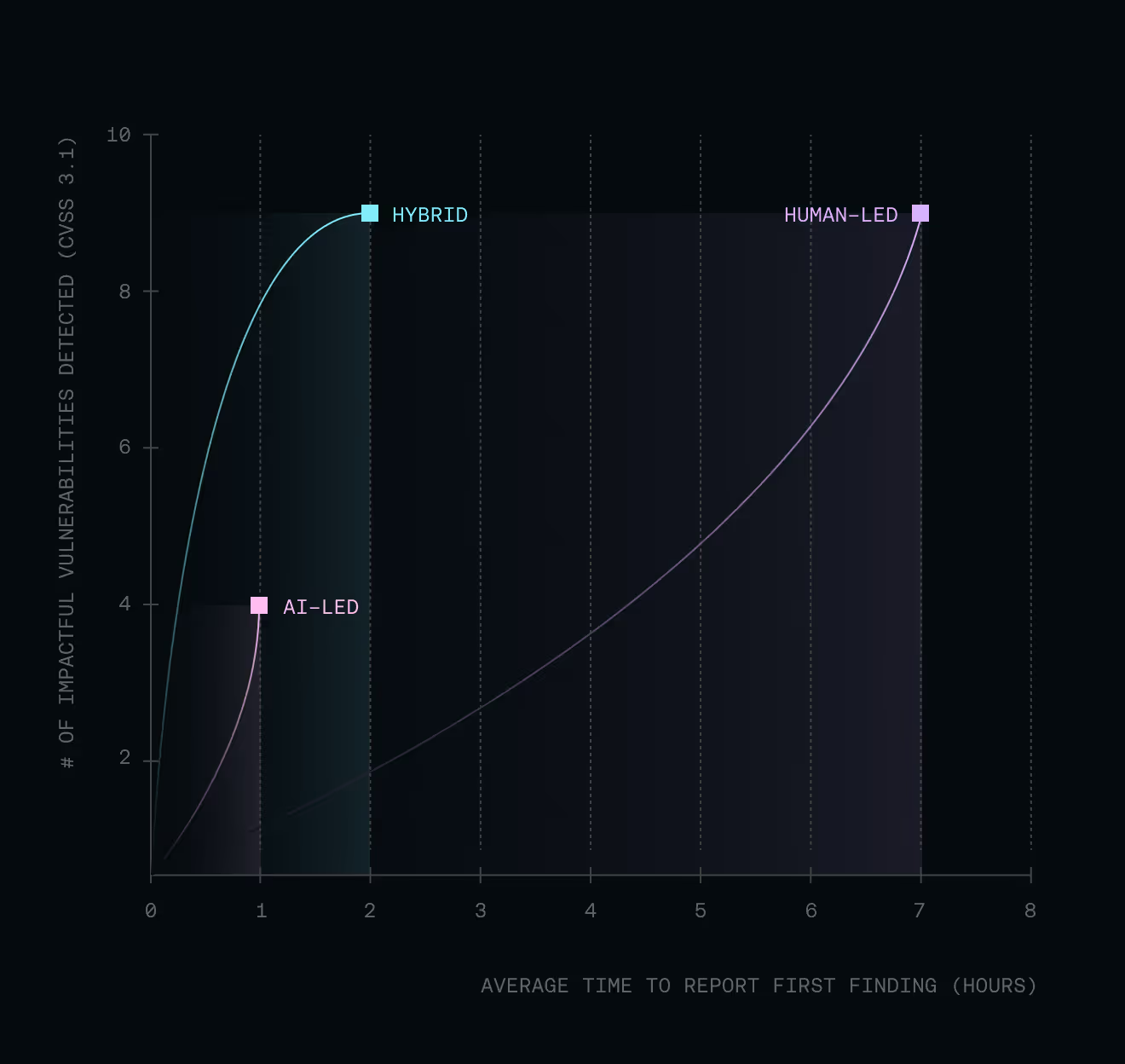

Una capa de descubrimiento siempre activa que combina la velocidad de la IA con la experiencia humana

El testeo híbrido continuo amplía la CTEM Platform con una capa adicional donde agentes autónomos e investigadores expertos trabajan en paralelo para descubrir exposiciones más profundas, validar escenarios complejos y ampliar la cobertura en todo tu entorno digital. Es un testeo liderado por expertos, impulsado por IA, que mantiene activos tus ciclos de descubrimiento y validación de exposición.

La capa híbrida diseñada para pruebas continuas a nivel enterprise

El testeo continuo de exposición alcanza su máximo potencial cuando los agentes de IA y los expertos humanos trabajan juntos. Esta capa híbrida ofrece la escalabilidad que las organizaciones necesitan sin sacrificar profundidad ni precisión.

Reconocimiento

La superficie de ataque se analiza y se predicen los posibles escenarios de ataque.

Emulación de amenazas

Agentes autónomos y expertos humanos replican comportamientos reales para identificar exposiciones relevantes.

Triage

Todos los hallazgos son revisados por nuestro equipo de governance de hacking antes de ser reportados.

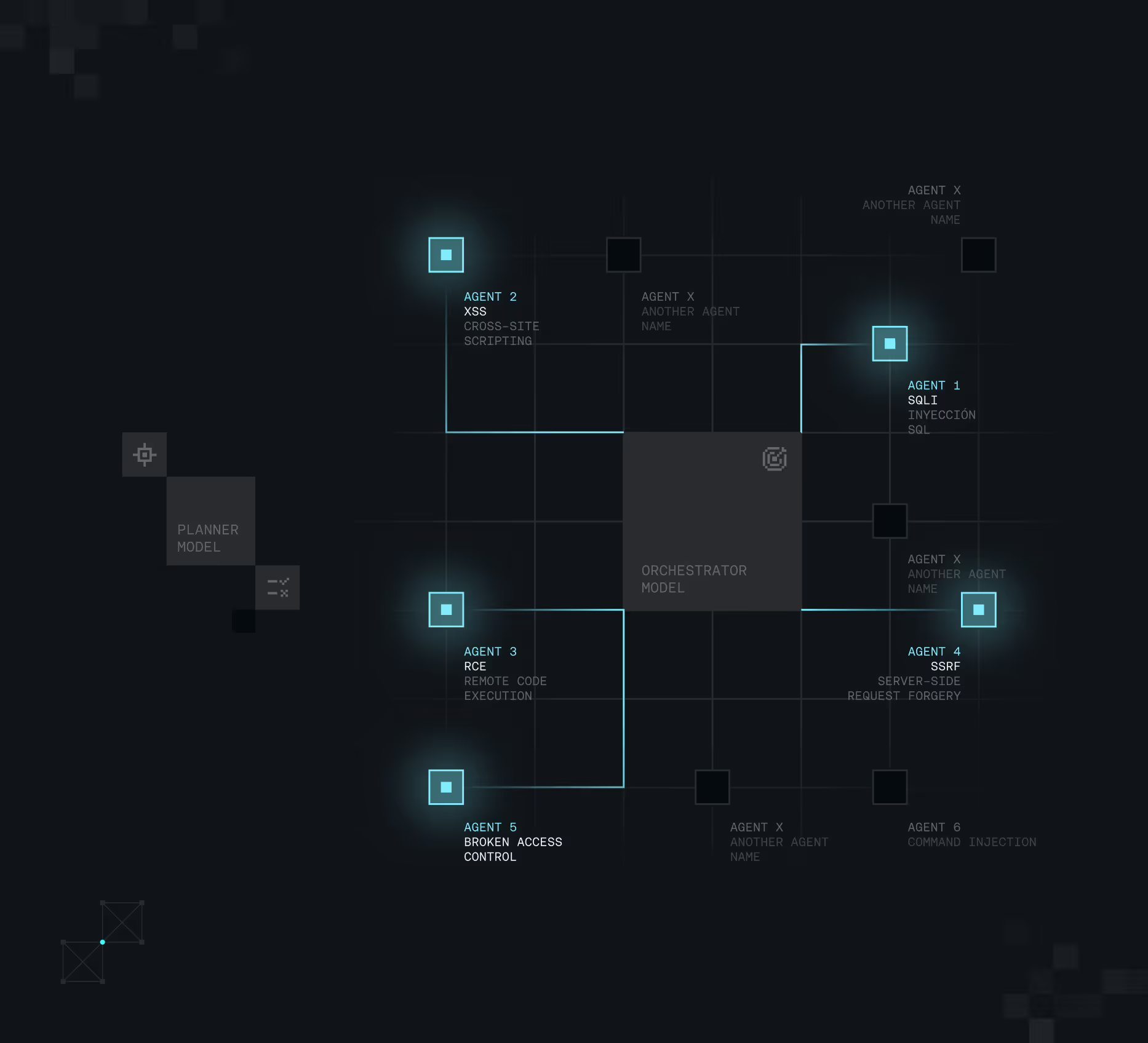

La arquitectura que dirige el espectáculo

Una mirada abierta a cómo funcionan nuestros modelos para obtener los mejores resultados. La arquitectura de IA de Strike consta de tres pilares principales:

El planificador

El planificador detecta y monitorea cualquier superficie para determinar la estrategia de prueba más razonable, incluidos los vectores de ataque de lógica empresarial.

El orquestador

Con ese plan en marcha, el modelo de orquestador guía la ejecución de los agentes autónomos.

Los agentes autónomos

Cada agente busca un tipo específico de vulnerabilidad, que es la clave para tener la arquitectura más escalable.

La ventaja híbrida: escala, profundidad, precisión

La ampliación de la seguridad ofensiva es posible cuando la inteligencia artificial y la intuición humana funcionan en paralelo para validar escenarios complejos y fortalecer la detección.

Eficiencia operativa

Optimiza tus recursos internos, eliminando la mayor cantidad posible de procesos manuales y permitiendo que los expertos humanos se enfoquen solo en los vectores de ataque que los agentes aún no pueden cubrir.

Seguridad continúa real

Supervisa de forma constante la superficie de ataque con la ayuda del Modelo Planificador, que te permite planificar tu próximo pentest de manera inteligente.

Reducción del tiempo medio de remediación (MTTR)

Resuelve cada hallazgo con facilidad gracias a las sugerencias de corrección y ejecuta retesting impulsado por IA para cada vulnerabilidad detectada.

Capacidades de resolución para vulnerabilidades de lógica de negocio

Los modelos de IA, guiados por nuestros expertos en seguridad, son capaces de detectar vulnerabilidades específicas de cada industria.

Confianza excesiva en las acciones del usuario

Gestión incorrecta de sesiones

Manipulación de precios

Escalada de privilegios

Escalada de privilegios

Controles de acceso inadecuados

Abuso de flujos de trabajo del sistema

Evasión de autenticación

Know the agents and how they operate

Attack Simulations are executed by autonomous agents, each one testing for a specific vulnerability.

Reflected XSS

The agent identifies reflected cross-site scripting flaws that allow attackers to inject malicious scripts through URLs or parameters visible in the browser.

SLQ Injection Error based

Detects SQL injection vulnerabilities that expose database errors, allowing attackers to retrieve sensitive information through manipulated queries.

Stored XSS

Finds persistent XSS vulnerabilities where malicious scripts are stored in the application and executed every time the affected page is loaded.

SQL Injection Union-based

Searches for SQL injection flaws that use the UNION operator to extract additional data from different database tables.

DOM-based XSS

dentifies client-side injection vulnerabilities that occur within the browser’s DOM environment, often bypassing traditional input validation.

IDOR (Insecure Direct Object Reference)

Detects authorization flaws that allow attackers to access or modify objects (such as user data or files) without proper permission.

Authentication bypass XSS

Finds weaknesses in authentication flows that allow attackers to gain unauthorized access to systems or accounts.

Diseñada para la escalabilidad.

Impulsado por expertos e IA.

Capacidades que solo se alcanzan con un enfoque híbrido

Plataforma para solicitar pentesters

Personaliza tus pruebas al detalle: agrega tus activos una sola vez y estarán listos para ser evaluados de forma continua.

Controles de IA

Supervisa la experiencia ajustando intensidad, flexibilidad, agresividad y creatividad.

Informe PDF autogenerado

Tu informe se genera en tiempo real, justo cuando lo necesitás. Seleccioná su contenido y el idioma para máxima personalización.

Retesting impulsado por IA para cada hallazgo

Vuelve a probar cualquier vulnerabilidad específica en segundos para verificar si persiste. Esta opción también está disponible para hallazgos validados por humanos.

simulación de ataque siempre activa

Integra con tu stack para que cada nueva funcionalidad desplegada pueda ser probada tan pronto llegue a producción.

Con la confianza de los equipos de seguridad que lideran la industria.

Experiencia humana.

Poder de la IA.

Seguridad superior.

Ya sea que esté escalando rápidamente, cerrando acuerdos empresariales o simplemente esté cansado de recibir informes ruidosos, lo ayudaremos a crear una solución de seguridad que se mueva más rápido que sus amenazas.